Bueno tenia tiempo que no pasaba por aqui por inconvenientes de tiempo-trabajo, aqui les dejo un muy buen aporte sacado del horno.

Lo unico es que esta en ingles.

el Curso tiene muchas fuentes importantes que seria bueno que le pusieran mucha atencion.

Disfruten..!!!

Module 0: Introduction

Module 1: Business and Technical Logistics of Penetration Testing

Module 2: Information Gathering

Module 3: Linux Fundamentals

Module 4: Detecting Live Systems

Module 5: Reconnaissance -- Enumeration

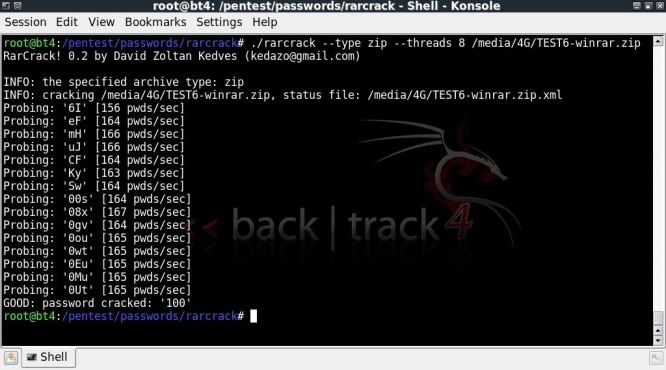

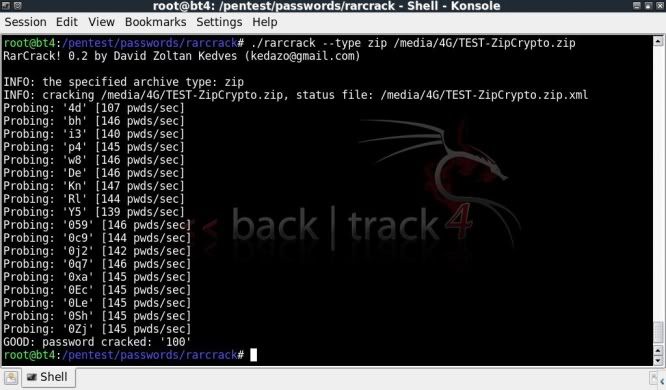

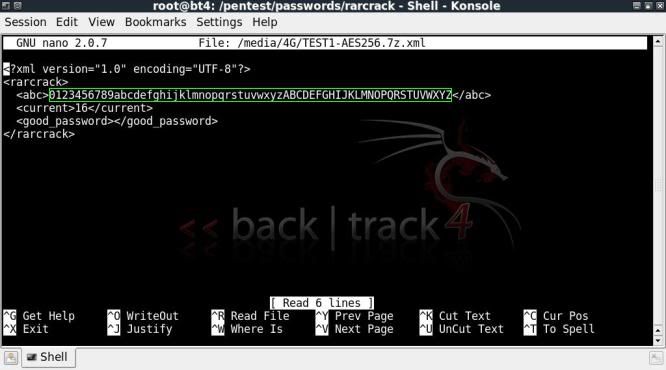

Module 6: Cryptography

Module 7: Vulnerability Assessments

Module 8: Malware – Software Goes Undercover

Module 9: Hacking Windows

Module 10: Advanced Vulnerability and Exploitation Techniques

Module 11: Attacking Wireless Networks

Module 12: Networks, Firewalls, Sniffing and IDS

Module 13: Injecting the Database

Module 14: Attacking Web Technologies

Y si quieren mas detalles pasen por la pagina oficial :

http://www.mile2.com/Certified_Penetration_Testing_Specialist_CPTS.html

Donde esta el detalle con el contenido de cada modulo.

Ahora lo importante, los links en Rapidshare (24x100 MB), al descomprimirlo tendran los 3 DVDs.

Tengan paciencia que vale la pena, los que entiendan del tema sabran que no hay muchos cursos de este tipo.

http://rapidshare.com/files/167651603/Certified_Penetration_Testing_Specialist__CPTS_.part01.rar

http://rapidshare.com/files/167663331/Certified_Penetration_Testing_Specialist__CPTS_.part02.rar

http://rapidshare.com/files/167675074/Certified_Penetration_Testing_Specialist__CPTS_.part03.rar

http://rapidshare.com/files/167686833/Certified_Penetration_Testing_Specialist__CPTS_.part04.rar

http://rapidshare.com/files/167698484/Certified_Penetration_Testing_Specialist__CPTS_.part05.rar

http://rapidshare.com/files/167710266/Certified_Penetration_Testing_Specialist__CPTS_.part06.rar

http://rapidshare.com/files/167721204/Certified_Penetration_Testing_Specialist__CPTS_.part07.rar

http://rapidshare.com/files/167732062/Certified_Penetration_Testing_Specialist__CPTS_.part08.rar

http://rapidshare.com/files/167741584/Certified_Penetration_Testing_Specialist__CPTS_.part09.rar

http://rapidshare.com/files/167750214/Certified_Penetration_Testing_Specialist__CPTS_.part10.rar

http://rapidshare.com/files/167758372/Certified_Penetration_Testing_Specialist__CPTS_.part11.rar

http://rapidshare.com/files/167765730/Certified_Penetration_Testing_Specialist__CPTS_.part12.rar

http://rapidshare.com/files/167772547/Certified_Penetration_Testing_Specialist__CPTS_.part13.rar

http://rapidshare.com/files/167779160/Certified_Penetration_Testing_Specialist__CPTS_.part14.rar

http://rapidshare.com/files/167785313/Certified_Penetration_Testing_Specialist__CPTS_.part15.rar

http://rapidshare.com/files/167479956/Certified_Penetration_Testing_Specialist__CPTS_.part16.rar

http://rapidshare.com/files/167567396/Certified_Penetration_Testing_Specialist__CPTS_.part17.rar

http://rapidshare.com/files/167577620/Certified_Penetration_Testing_Specialist__CPTS_.part18.rar

http://rapidshare.com/files/167588144/Certified_Penetration_Testing_Specialist__CPTS_.part19.rar

http://rapidshare.com/files/167599352/Certified_Penetration_Testing_Specialist__CPTS_.part20.rar

http://rapidshare.com/files/167610569/Certified_Penetration_Testing_Specialist__CPTS_.part21.rar

http://rapidshare.com/files/167622701/Certified_Penetration_Testing_Specialist__CPTS_.part22.rar

http://rapidshare.com/files/167634296/Certified_Penetration_Testing_Specialist__CPTS_.part23.rar

http://rapidshare.com/files/167640123/Certified_Penetration_Testing_Specialist__CPTS_.part24.rar